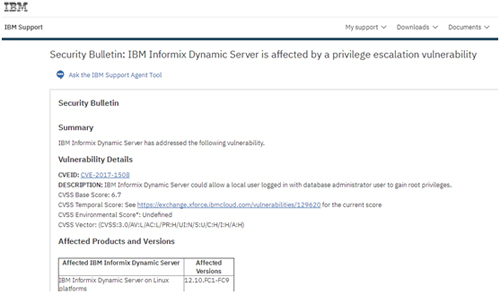

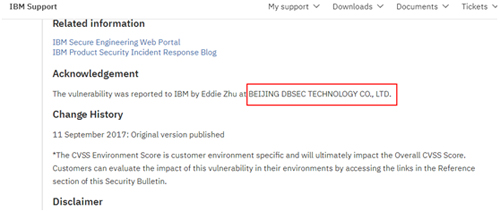

日前,由安華金和數據庫攻防實驗室(DBSLab)提交的又一國際數據庫漏洞獲得CVE認證,編號:CVE-2017-1508。該漏洞同樣來自IBM旗下數據庫品牌Informix數據庫,目前IBM已確認該漏洞并發布更新版本。這是繼CVE-2017-1310之后,安華金和提交并獲認證的第2個國際數據庫漏洞。

CVE對此漏洞評分為6.7分,屬中高危等級。通過利用此漏洞,黑客可以將普通的數據庫用戶權限提升至root權限,取得訪問和修改所有文件和數據的最高權限后,進一步控制服務器。Informix數據庫在大型銀行、保險公司、電信運營商等行業用戶中廣泛應用,漏洞的存在可能導致關鍵業務系統的數據庫安全風險,請相關用戶及時檢查并更新版本。

1、數據庫所屬廠商

IBM

2、發現漏洞的數據庫版本

涉及Informix 12.10.FC1—FC9最新版

3、漏洞描述

類型:本地提權型漏洞

威脅程度:CVSS Base Score: 6.7

漏洞ID:CVE-2017-1508

漏洞形成原理:

1.目前大多數主流數據庫, 包括Oracle、 MySQL、 Informix、DB2等都需要root用戶安裝,這樣就有可能進一步生成具備root特權的文件,生成root進程。

2.Informix 安裝過程中產生了具備root特權的主執行文件,這個文件可以在Informix普通用戶的權限下,以root身份進行操作。

3.Informix 啟動過程中,會在開始階段以root權限啟動(其他數據庫也有類似現象),創建日志文件,然后再切換到Informix用戶,以此來降低權限,保證安全。

漏洞利用方法:

1.上面我們已經提到,Informix在開始階段會以root權限啟動,然后以root身份創建日志文件,如果在這個時候遭到攻擊,黑客會利用Informix的root權限,使Informix以root特權在系統關鍵位置創建木馬文件,從而使系統內所有進程加載黑客代碼。

2. 接下來,黑客通過系統root特權命令觸發木馬文件內的特權代碼;

3. 嵌入的黑客代碼將會以root身份創建永久root shell,從而得到永久的root權限。

影響與危害:

從Informix的數據庫設計原理我們知道,Informix的數據庫用戶就是操作系統賬戶(最新版本的Informix, 也沒有從根本上改變這種機制),即數據庫普通用戶均可提升為root權限用戶,獲取最高權限后能夠訪問和修改數據庫中的全部數據,全面控制服務器。

該漏洞如果和Informix其他漏洞結合起來,將造成更為嚴重的影響,比如結合安華金和前期提交認證的Informix遠程溢出漏洞CVE-2017-1310(此漏洞的破壞結果表現為:使遠程用戶控制Informix 服務器,以Informix身份進行攻擊和信息竊取,但還做不到對root用戶數據的訪問)。一旦兩個漏洞組合利用,黑客的普通權限可以提升為root,進而訪問所有文件,最終控制整個操作系統。

此漏洞影響范圍覆蓋Informix 12.10.FC1至FC9全部版本,影響范圍之廣需要引起更多重視。

提醒用戶

基于該漏洞的發現,Informix目前已經在新版本中解決了這一漏洞威脅。在此,我們提醒廣大Informix數據庫用戶及時升級自己的數據庫版本,避免該漏洞可能造成的安全威脅。

在為用戶提供高價值數據庫安全產品的同時,安華金和也一直致力于數據庫安全漏洞的研究,并始終堅持以“以攻促防”的技術思路來指導產品研發和開展數據安全業務。連續取得在國際數據庫漏洞方面的挖掘成果也見證了我國在數據庫漏洞研究領域的能力突破,見證了安華金和在國內數據庫安全領域的技術研究實力。

附錄1:

附錄2: