前文說到

黑客是無視法律、不擇手段的“趨利主義者”,為了“收益最大化”,他們自然也會精心挑選“獵物”。而數據庫作為裝滿大量高價值數據的“倉庫”,怎么可能會被黑客放過?下面就讓我們一起來看看,黑客是怎么對數據庫發動的勒索攻擊,并由安華金和攻防實驗室為您揭秘:

針對數據庫的勒索攻擊

黑客在對云上數據庫和內網數據庫發動勒索攻擊時采取了截然不同的手段:

1、針對云上數據庫

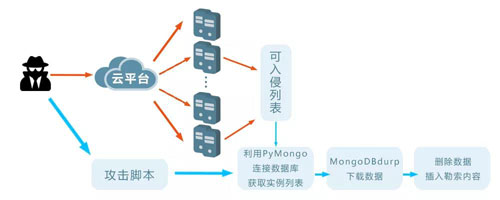

以MongoDB數據庫為例,由于其在默認安裝下無密碼,只要知道IP和端口就可以進行訪問,因此黑客能夠完全采用自動化腳本發起勒索攻擊,而攻擊主要分為兩個階段:

第一階段:掃描準備

如圖紅線部分所示,黑客利用腳本在數以億計的IPv4上對27017端口(MongoDB安裝后的默認通訊端口)進行批量掃描,并通過指紋識別目標IP是否存在MongoDB數據庫;如果識別發現存在MongoDB數據庫,便會進一步嘗試登錄;如果登錄也成功,則把IP記錄在可入侵列表中,準備在第二階段“使用”。

第二階段:發動攻擊

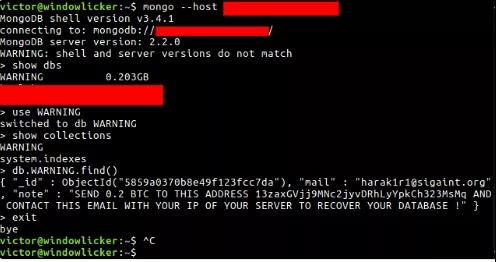

如圖藍線部分所示,當黑客獲得足夠多的可入侵IP后,將實際啟動勒索攻擊。黑客首先通過自動化腳本從可入侵列表中批量取出IP地址,再利用PyMongo登錄目標數據庫,并通過MongoDBdurp將數據下載到指定服務器;之后,黑客只需要刪除數據庫中的數據,并插入比特幣勒索信息,就可以“坐等”贖金到賬了。更令人氣憤的是,在很多比特幣勒索攻擊案件中,犯案黑客根本沒有轉移數據,而是直接將數據刪除了;如此一來,即便受害者支付了贖金,也不可能取回數據。

不過類似上述全自動化的勒索攻擊,往往需要目標數據庫廣泛存在安全漏洞或配置錯誤。如果用戶能做到以足夠的安全標準來配置數據庫或及時主動地升級數據庫,“中招”的概率會小很多。

2、針對內網數據庫

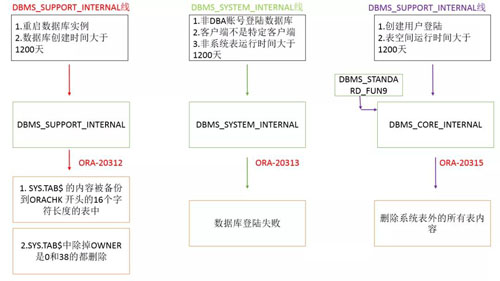

以Oracle數據庫為例,針對內網數據庫的勒索攻擊不再像云上是經由掃描發現數據庫,而是將惡意代碼隱藏在數據庫運維工具之中以感染目標。例如:在Oracle知名工具PL SQL Developer中加入惡意代碼——惡意代碼在伴隨PL SQL Developer訪問數據庫后,能夠根據用戶權限及環境情況采取不同的勒索攻擊路線(詳見下圖):

紅線:如果能拿到SYS用戶,就直接對系統表下手,把系統表轉存到其他地方,再刪除原系統表以威脅用戶支付比特幣贖金;

綠線:如果只能拿到一般賬號,就采用鎖賬號的方式阻止用戶訪問數據庫,進而實施勒索;

紫線:如果只能拿到DBA賬號,就采取刪除所有非系統表的方式實施勒索。

此外,在發動勒索攻擊前,部分惡意代碼還會對目標數據庫的創建時間進行判斷,以確保勒索的每一個數據庫都是有價值的;而當發現目標數據庫創建時間較短時,惡意代碼則會潛伏下來,等到目標數據庫積累到足夠多的有價數據后再發動勒索攻擊;與此同時,還會利用編碼技術躲避數據庫掃描類工具對惡意代碼的檢查,以確保不會在潛伏階段被受害方發現等等。

數據庫勒索攻擊防護建議

近年來,以比特幣為目標的勒索攻擊不斷瞄準數據庫,無論是“亂槍打鳥”的云上勒索攻擊,還是“定點打擊”的內網勒索攻擊,都值得引起數據庫安全工作者的警惕——除了警告用戶注意垃圾郵件、惡意廣告,以及定期備份數據、重視數據庫安全配置并使用高強度口令外,安華金和數據庫攻防實驗室建議:

1.建立“定期安全探查+預先防護”的雙重保障,針對“定點打擊”型勒索攻擊存在潛伏期這一特征,在其攻擊行為真正發動之前,揪出潛伏在數據庫中的威脅;

2.務必使用正規的數據庫運維工具;

3.平時做好數據備份(尤其是關鍵數據);

4.定期更新各種安全策略庫;

5.不接入未經安全管控的設備,比如BYOD、U盤等。

數據庫安全評估系統(漏掃)的授權檢測中有專門針對數據庫異常包、存儲過程、觸發器、各項參數以及后門程序的檢查策略,可以幫助用戶提早發現潛在的安全威脅,準確發現數據庫是否被勒索軟件入侵,并向用戶提供修復建議等。

但是,僅僅依賴于數據庫漏掃的定期巡檢還是遠遠不夠的。漏掃能夠發現的基本屬于已經出現的安全威脅,對于未知安全威脅的探查能力則有所不足,這就需要具備“能讀懂sql和能解密數據庫協議包”兩項能力的數據庫安全防護系統(防火墻)和數據庫運維管理系統。

部署應用以上數據安全產品,可從不同層面與角度實現對數據庫勒索攻擊的防護——通過數據庫安全防護系統(防火墻)和數據庫運維管理系統對安全隱患進行攔截,再由數據庫安全評估系統(漏掃)根據這個安全隱患的特征對掃描檢測項進行更新;如果數據庫安全防護系統(防火墻)和數據庫運維管理系統未能發現安全隱患,但數據庫安全評估系統(漏掃)發現了安全隱患,則可根據其特征對已有安全防護策略進行優化、更新,從而進一步降低誤報率。

綜上三篇所述,當前以比特幣為目標的勒索攻擊,呈現出攻擊手段日益復雜、攻擊對象覆蓋廣泛、攻擊目標轉向數據庫等一系列演進趨勢和特征;需要通過部署專業、可靠、高效的安全產品和設備,構建多角度、立體化的完整防護體系,進行事前、事中、事后的全面防護。

【完整閱讀】

【了解更多】