近年,大規模數據泄露事件激增,根據一份來自Identity Theft Resource Center和CyberScout的報告顯示,2017年前11個月,數據泄露事件繼續猛增,數量增加到1202起,這比2016年全年的1093起多出了10%。作為網絡安全重點行業之一,金融因其行業特殊性一直是網絡犯罪的主要目標,金融數據變成不法分子覬覦的重點對象。

2018年3月,平安科技和綠盟科技聯合發布《2017金融科技安全分析報告》,結合最新的案例和豐富的情報源,直觀地分析了各類威脅的現狀及趨勢。金融科技安全現狀和安全趨勢值得關注:

金融業務大幅云化,金融行業約60%的機構使用了各類云服務;

金融行業機構對安全事件處置時間滯后,20%的安全事件處置時間超過一周;

金融機構業務流程欠缺,只有32.9%采用了SDL開發;

信息安全不可忽視,71.3%的企業計劃增加安全預算投入,但只有21%的企業打算擴招安全團隊。

進入大數據時代,數據價值充分釋放,數據安全成為金融行業極為寶貴的城池營壘,必須嚴防死守:一方面要切實遵循國內外數據及隱私安全監管條例,另一方面加強企業數據保護及防范數據倒賣風險的能力。其中,重點關注了數據安全這一核心領域。

關于數據安全領域面臨的安全威脅,報告中重點列舉了以下三大類:

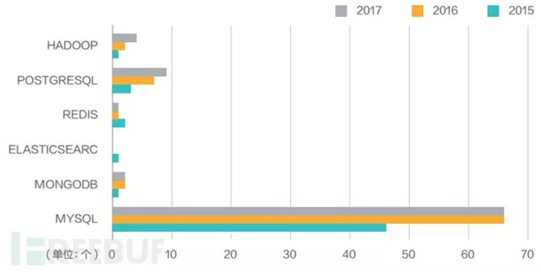

數據庫勒索也是黑客攻擊金融業的一種常見手段。許多數據庫的讀取接口直接暴露在互聯網上,并且沒有設置完整的訪問控制策略,通過弱密碼甚至空密碼就可以直接獲取數據庫的控制權限。黑客由此獲取數據庫控制權,加密或破壞數據,以此要挾受害者支付贖金。針對勒索事件涉及到的數據庫近三年的中危、高危漏洞進行統計后發現,MySQL的漏洞暴露最嚴重;增速方面,除MySQL,PostgreSQL過去三年的漏洞也有較快增長。

中危、高危漏洞統計

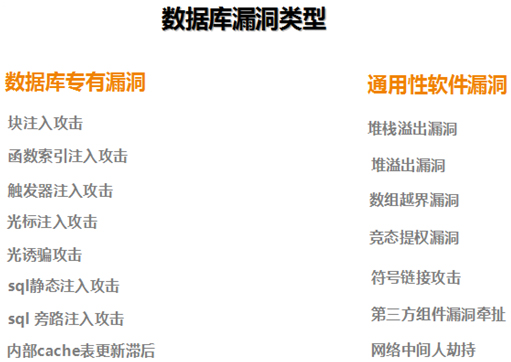

數據庫漏洞威脅一直是數據庫的嚴重威脅。從不同角度來看數據庫存在多種不同分類方式,按照漏洞屬性分,數據庫漏洞大體分為兩種類型:第一是數據庫專有漏洞,第二類是通用性軟件漏洞。

技術應對:

1)應用數據庫漏洞掃描技術,有效暴露當前數據庫系統的安全問題,對數據庫的安全狀況進行持續化監控,對檢測出的數據庫漏洞加以分析,有針對性給出修復建議,以及修復漏洞所需的命令、腳本、執行步驟等。

2)如果允許第一時間內打補丁是非常必要的。官方補丁能解決95%的問題,攻擊數據庫經常都是用的很老的漏洞,0day比例就很小。

3)如果由于測試結果或環境的問題無法打補丁,那么只能采用具備虛擬補丁能力的數據庫防火墻技術進行安全加固,虛擬補丁通過規則可以防護大部分已知數據庫漏洞的攻擊。

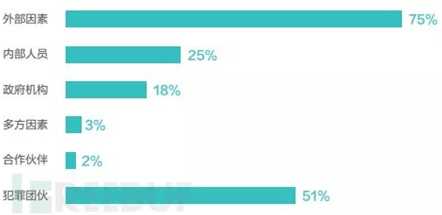

根據Identity Theft Resource Center 和CyberScout 發布的報告,2017年全年有多達1500 起數據泄露事件發生,相比2016年發生的1093 起,增加37%。而美國運營商Verizon 發布數據泄露調查報告指出,已發生的數據泄露事件中,25% 由內部人員造成。

數據泄露成因

內部人員數據倒賣進一步細究,可以分成三類場景:

業務人員利用業務系統的查詢功能批量竊取數據;

運維人員利用高權限數據庫賬號直連數據庫批量導出數據;

測試庫里面存放了大量真實的生產數據,為測試人員竊取數據大開方便之門;

其中,第三種泄密途徑體現了公司層面對生產數據管理不力的重大責任:生產數據離開生產環境要經過脫敏處理,這已經是金融行業重要的數據安全標準。

金融行業作為信息泄露高發的行業,應完善敏感信息保護措施,加強內部管理,建立必要制度與控制機制。鑒于安全體系的建設需要循序漸進的開展,首先應當從人員的安全意識、問題的解決思路和管理體系完善等幾方面入手:

第一步:依靠政策、法律法規等制度來進行意識培養和教育,并對違法行為形成震懾;

第二步:控制業務系統調取數據能力,通過技術手段徹底切斷內部人員竊取數據的通道,避免業務人員通過業務系統批量導出數據,杜絕泄密事件;

第三步:做好監管和審計技術手段,形成可定責追責的完整管理體系。

技術應對:

然后針對金融內部人員數據倒賣的上述幾種風險場景進行深入分析,在技術層面加大數據安全防范力度:

利用數據庫防火墻的閾值管控功能阻斷批量的數據導出和敏感數據的纂改、竊取。

建立運維制度,結合運維管控技術手段控制運維人員行為規范,重點控制DBA及第三方人員。

利用數據資產梳理技術做好敏感數據發現和梳理,建立數據資產臺賬、梳理敏感數據清單。

整改測試環境,建立敏感數據的脫敏機制,杜絕測試環境再次出現生產數據;利用脫敏技術對個人敏感數據、業務敏感數據按需變形;通過掃描和流量分析結合,持續監控敏感數據使用及分布變化。

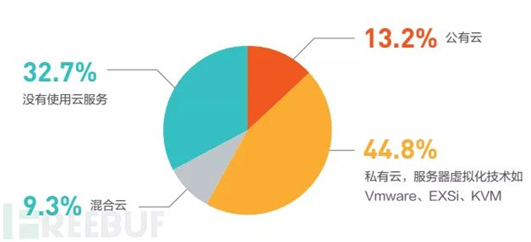

3、云上數據竊取

2017年中國私有云市場規模達預估已達425億元左右,到2020 年市場規模將達到762.4 億元。平安金融研究院和綠盟科技發起的《2017中國企業金融科技安全調查問卷》,統計出我國金融行業約60% 的機構使用了云服務,大部分使用的是私有云,也有超過20% 的機構使用公有云或者混合云。

企業使用云服務比例

金融行業使用云業務最關注的安全風險是數據及隱私保護、業務的訪問權限控制。其中,針對來自內外部的數據安全威脅,結合金融云上客戶的特性進行以下技術的組合化的安全產品部署:防火墻技術+運維管控技術+動態脫敏技術+加密技術+審計技術

利用云數據庫防火墻技術防范來自外部的黑客攻擊,同時使用SLB做雙防火墻的負載均衡,保障應用對數據庫訪問的持續性。

通過云數據庫安全運維對內部系統進行細粒度的訪問與操作權限控制,明確每個內部人員的權限范圍,通過對批量數據導出等一系列操作的控制,避免內部人為操作帶來數據資產損失。

在正常運維前提下,依靠動態脫敏技術,對應用中的敏感數據進行脫敏,保證運維人員無法查看敏感的數據,降低信息從內部泄漏的機率。

最后,依靠云數據庫加密技術作為數據安全的最后一道防線,防止外部黑客通過可其他漏洞拖庫拿到數據,為數據加密。

利用審計技術對數據庫全方位監控與審計,可關聯前端應用用戶與后端數據庫訪問行為,監控內部應用及運維側數據訪問操作行為,審計數據庫訪問行為記錄,針對可疑、高危操作行為告警;實現準確定位違規操作行為責任人,追蹤發現數據泄露點。

金融科技時代的來臨讓金融行業發生了一場更加深刻的變革,而變革的背后將面臨著越來越多的安全威脅。安全事件頻發,對業務造成資金損失和極大的負面影響,關注金融安全將是金融科技3.0 時代的重中之重。

從報告我們可以看到,金融科技安全風險的未來關注點將聚焦在監管合規新要求、數據安全、內部安全培訓、新技術應用風險、開發安全管控、高危險網絡攻擊等六個方面。我們知道,金融科技的可持續發展必須注重安全建設,從安全意識教育、安全設備部署、安全服務引入、安全人才儲備、安全預算等方面提升整體安全威力。