2016年是勒索病毒泛濫的年份,2017年隨著電子貨幣價格的一路攀升,“挖礦”已成為黑客的新寵。黑客多利用“肉雞”(被控制的電腦)實施挖礦,賺取電子貨幣,從而獲利(比特幣、門羅幣等)。據統計,2017年僅黑客組織隱匿者就利用肉雞挖到了2010枚門羅幣,相當于61萬美元,可以想到,2017年黑客通過挖礦凈利潤能達到百萬美元以上。

“挖礦”雖然不像勒索病毒那樣讓被害者直接遭受數據丟失的損失。但會悄悄潛伏在被害者的機器中,利用機器資源肆意進行挖礦活動,導致計算機會變得又卡又慢,甚至出現死機等情況,直接影響用戶的使用體驗。

“挖礦”由于機制原因對機器的性能有相當的要求,同時黑客攻擊的目標主要集中在允許外網訪問的服務器中。于是各類云上的RDS和ECS服務器就成了黑客們優先攻擊的目標。黑客在攻擊得手后,在服務器上部署挖礦程序。惡意侵占被害者服務器的資源,為自己賺取電子貨幣。

本文會向大家介紹“挖礦”到底是怎么回事,以及常見的黑客入侵服務器部署挖礦程序的全過程,最后會給出如何抵御黑客入侵的建議。

黑客們為什么要挖礦?這和電子貨幣體系有密切關系。電子貨幣發行的過程可以簡單認為就是挖礦過程。電子貨幣是無國界的,所以不依賴于某個政府發行。它的發行是在電子貨幣的系統中,“礦工”們用一種特別的軟件來解決數學難題,作為工作量的回報,“礦工”可以獲取電子貨幣系統新生成的特定數量的電子貨幣。

以比特幣為例來說明,比特幣網絡中每10分鐘會生成一個新的區塊,這個新生成的區塊會包含三點內容:

第一類:最近10分鐘產生的所有比特幣支交易記錄。比特幣采用的是P2P機制,所有人的交易記錄,會出現在所有人的賬單上,每10分鐘比特幣新產生的區塊會記錄所有人的交易信息。

第二類:區塊鎖。每個區塊中的數學難題的答案,首個通過hash等復雜運算碰撞出答案的“礦工”會得到相應的比特幣獎勵。挖礦對機器的性能是有一定需求的。數據庫服務器一般具有較高性能,所以黑客更愿意花精力來捕捉數據庫服務器做挖礦機。

第三類:第一個解開區塊鎖的礦工獲得獎勵。電子貨幣的發行機制往往獎勵的最大部分是給與第一個解決數學難題的人。

電子貨幣機制的產生本意是為了吸引更多的個體投入到系統中來,設立對礦工工作的獎勵機制。因此社會中就會有更多的人愿意將個人的計算機運算能力提供給電子貨幣的網絡系統,隨著電子貨幣的價值提升,又有更多的人加入其中進行挖掘。

正常的挖礦機都是自愿加入到電子貨幣的網絡體系中,為電子貨幣提供計算能力,然后依據自己的計算貢獻能力,從中獲取收益。但是惡意程序是在未授權的情況下向被害者的服務器植入的一個挖礦程序,并盜用被害者個人計算機的計算能力來為黑客掙錢。

黑客多會選擇入侵數據庫服務器使其變成挖礦機,這是因為數據庫服務器具備以下適合成為挖礦機的特征:

1. 有明確的入侵渠道

云上數據庫服務器如果不進行配置,外網IP是開啟的,任何人只要知道IP就可以訪問服務器,數據庫安裝采用固定的端口,黑客利用腳本采取批量攻擊。除了利用數據庫漏洞入侵數據庫外,最常見的是暴力破解口令的方式。某些云上數據庫服務是有一組默認用戶名和密碼的,很可能被黑客利用,從而入侵數據庫。

2. 有一定的性能保障

數據庫服務器一般性能不會太低。而礦工的收益和機器的性能又密切相關,所以入侵數據庫服務器部署挖礦程序,執行性能是可以得到保障的。

3. 可以執行系統命令且具備一定權限

數據庫服務器被入侵后,大部分數據庫都是可以在修改一些配置后,對操作系統上的文件進行操作,甚至執行操作系統命令,為下載挖礦工具和一些守護進程提供了可能和權限。

4. 可創建穩定鏈接

數據庫被入侵后,黑客可以創建屬于自己的數據庫后門(數據庫賬號和密碼),從而能長期控制數據庫和數據庫服務器,作為自己的挖礦機。

5. 隱蔽性好

挖礦機運行時會導致服務器壓力飆升。數據庫服務器某些時段壓力提升,不會讓人馬上想到是挖礦機造成,而會花大量力氣在錯誤的方向上,從而減慢挖礦機被發現的時間,賺取更多利潤。

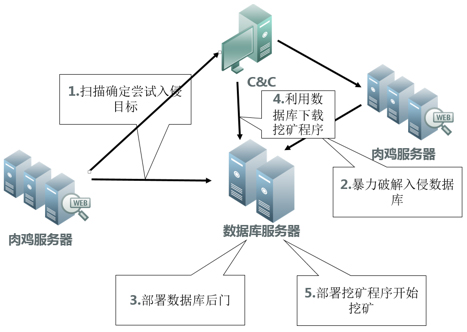

在了解黑客選擇數據庫服務器作為主要入侵目標后,我們進一步了解黑客是如何一步一步把你的數據庫變成他的挖礦機的。黑客從入侵到完成部署挖礦機主要分為以下5個步驟:

1、掃描確定嘗試入侵目標

黑客一般不會采用全網段掃描,而是基于一定隨機值在一個網絡段選取部分進行掃描,并且使用TCP_SYN掃描。TCP_SYN掃描只發送SYN包,通過端口開放回應SYN&ACK包,端口關閉回應RST包來判斷端口是否存在。雖然這種方法存在一定偏差性,但可以有效隱蔽黑客的掃描行為,暫時發現黑客最關注的端口是1433(SQLServer)和3306(MySQL),掃描后生成一個IP和端口的列表。

2、暴力破解入侵數據庫

黑客掃描完會把生成的列表發送到C&C服務器。開始對掃描出的端口做爆破用的密碼字典配置。執行暴力破解的時候會采用多臺已被攻陷的肉雞,不同時段和批次的進行暴力破解。如果順利破解出密碼,登陸數據庫準備下一步攻擊。

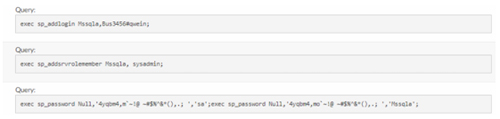

3、部署數據庫后門

黑客在順利登陸到數據庫后,首先會嘗試在數據庫部署后門,以保持日后還可以長期穩定的使用該數據庫。

黑客多使用某些特定操作建立后門用戶或修改已知用戶密碼。

請注意如果你的數據庫中存在賬號 hanako、kisadminnew1、401hk$、guest、Huazhongdiguo110中的任意一個。很可能你的數據庫服務器已經被某個黑客組織植入了挖礦機。

4、利用數據庫下載挖礦程序

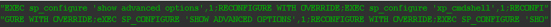

由于操作需要使用到某些存儲過程,所以整個過程分為兩個階段。第一階段準備環境,修改數據庫配置。第二階段下載工具,第一階段準備環境主要是讓數據庫有執行shell的能力,最常見的是利用 xp_cmdshell執行shell

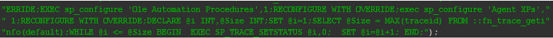

1)恢復xp_cmdshell

2)開啟被禁用的xp_cmdshell

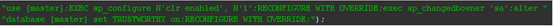

也有利用SP_OACreate執行shell的

3)使用SQL Server CLR執行shell

當完成環境部署,能用數據庫調用shell后進入第二階段下載挖礦工具

4)第二階段下載挖礦工具

使用shell向C&C 服務器發起請求,下載挖礦工具。

5、部署挖礦程序開始挖礦

在利用數據庫完成一些列配置文件的創建和編寫,開始調用挖礦程序進行挖礦。

整個數據庫入侵過程歸根結底主要是數據庫弱口令和數據庫安全配置缺失問題導致的災難。云上數據庫雖然部署方便、使用快捷,但部署時難免存在安全考慮不周的地方,給不法分子帶來可乘之機。

快速部署后的數據庫安全配置至關重要。合理的安全配置會對密碼的強度有相當的要求。數據庫的安全配置可以參考各家數據庫官網的安全配置,同時也可以關注和參考安華金和基于數據庫研究并結合云數據庫RDS/ECS經驗總結出的數據庫最佳安全配置系列文章。

值得注意的是,黑客主要攻擊的目標是Windows和Linux系統的數據庫服務。如果能控制住對數據庫有訪問權限的機器,就能夠有效避免此類攻擊。通過數據庫防火墻或者網絡防火墻等設備嚴格控制,可以訪問默認服務器的IP,因此必須經常檢查對數據庫有訪問權限的設備清單,保持這個清單最小化,尤其要注意清單中直接通過互聯網訪問的機器,采用白名單策略,所有不在清單上的IP或域名對數據庫的連接嘗試都應該攔截并進行調查。

為了更加方便的解決數據庫安全配置引起的各種安全問題,建議使用安華云安全免費提供的數據庫漏掃綠色下載版本,快速完成針對數據庫安全配置的所有檢查,并給出修復建議,從數據庫配置上徹底阻斷黑客入侵的步伐。