安華金和長期致力于幫助客戶應對數據庫安全領域的威脅。為了提高數據庫用戶的安全意識,快速反饋最新數據庫漏洞被利用方向,安華金和數據庫攻防實驗室(DBSec Labs)最新發布《2017年數據庫漏洞安全威脅報告》,該報告用于快速跟蹤及反饋數據庫安全的發展態勢。

1、數據安全現狀概述

當今,云計算、大數據、AI被認為是有望改變世界的“三劍客”,將深入影響甚至支撐未來人類文明發展的方方面面,而數據是支撐這些前沿技術存在與發展的生產資料,被企業和部門視為資產甚至能源。作為數據存儲的主要技術手段,數據庫系統在整個IT架構中的重要地位不言而喻。

大數據時代來臨,各行業數據量呈TB級別增長。除了數據規模的攀升,數據庫系統所處的網絡環境也在發生變化。數據庫原本被設計在內網中使用,自身安全體系根據內網需求搭建。隨著云技術的飛速發展,數據庫被廣泛使用到私有云、公有云、行業云等開放或半開放環境中。目前,各類云平臺上累計部署的數據庫服務器已超過70萬臺,隨著《云計算發展三年行動計劃(2017-2019年)》的發布,這個數字還將不斷攀升。

網絡環境日益變化,舊的安全體系已不再適用,高速的場景遷移迫使數據庫面臨更多安全挑戰。目前,無論企業還是客戶都必須要考慮數據安全問題。客戶需要有安全感,而企業則需要對應用數字技術加速核心業務建立信心,所以解決現實的和潛在的風險就至關重要。

2、數據庫自身的安全缺陷

隨著大數據庫時代的到來,云平臺的流行,物聯網的興起,數據庫的應用范圍越來越廣泛,基本上每個領域都能見到數據庫的影子。從世界500強到各國政府機關,數據庫在其中扮演著非常重要的角色,很多重要和敏感的信息都保存其中,例如個人銀行賬號密碼、政府機密資料、軍事核心武器設計圖等。因此,數據庫成為入侵者越來越有價值的攻擊目標,一旦獲得數據庫權限,入侵者則可以獲得非常有價值的數據。因此,確保數據庫以及數據庫中的數據安全至關重要。

數據庫被設計的目的就是以有序和易于檢索的方式提供大量數據的服務。其本身是被設計在內網之中的,一個相對安全的環境中。而現在發展的趨勢是內外網逐漸融合,數據庫將面臨大量新型場景。其中很多新型場景面臨的安全威脅是數據庫現有安全機制無法防護的。數據庫的優良性能和落后的安全機制成為鮮明的對比。數據庫現在首要需要解決的就是有針對的,加強某些場景下的安全防護能力,否則安全將成為數據庫的“阿喀琉斯之踵”。

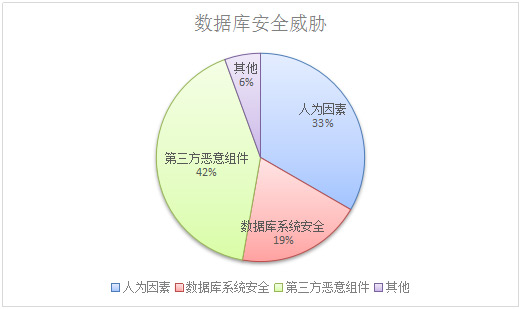

數據庫對安全的設計最初是依照美國國防部標準形成,并逐漸發展和強化。但是隨著大數據的興起,數據庫開始進入更多領域,開發更多功能,部署在更加危險的網絡環境中。大部分商用數據庫雖然都通過了安全標準,但那些安全標準和現實安全有很大的區別。今年人為因素,數據庫系統安全和第三方惡意組件共同組成直刺數據庫的矛。如何幫助數據庫抵御這三種威脅的攻擊將成為打贏此次攻防大戰的關鍵。

上圖為安全威脅分析表,很多場景中攻擊者采用多種手段(人為因素一般是作為前哨)。第三方惡意組件已經成為數據庫安全的最大威脅。數據庫系統安全還是數據庫威脅中的重要一環,人為因素對數據庫的威脅將是最難解決的一環。以上各種數據庫安全威脅展開分析見報告詳版。

1、數據庫勒索攻擊分析

勒索軟件一直是數據庫安全的最大威脅。數據庫勒索和數據庫后門就是這方面的代表。不法分子通過釣魚、網絡蠕蟲、后門工具等方式,向特定目標的數據庫服務器植入后門,長期盜取數據;或加密數據文件,向數據所有者實施勒索。這些后門勒索等手段,隨著手段成熟、工具化、傻瓜化正急速擴大其攻擊范圍,這是數據庫的首要安全威脅。

要應對黑客的攻擊就必須找準發力點,提高人員素質和管理,構建安全穩定的數據庫安全機制,杜絕勒索軟件的攻擊。我們會在報告詳版中涉及三種不同場景下的數據庫勒索攻擊——針對數據庫的比特幣勒索攻擊、云上數據庫的比特幣勒索、內網數據庫的比特幣勒索,并提供相應的應對措施。

應對措施

比特幣勒索正在出現向數據庫領域深入的趨勢。無論是亂槍打鳥的云上比特幣勒索,還是定點打擊的內網比特幣勒索都應該引起各位數據庫安全工作者的警惕。除了警告用戶注意垃圾郵件、惡意廣告和定期備份數據、關注數據庫安全配置、使用高強度口令之外可以建立的安全防護機制應當是全面立體的。解決思路:構建預先防護+定期安全探查+數據定期備份的三重安全保障。(具體細節請關注報告詳版)

2、數據庫系統漏洞的統計分析

目前數據庫安全威脅主要來自三個方面,其中數據庫漏洞是外部攻擊者最常利用的攻擊途徑,通過漏洞攻擊入侵數據庫系統,可能造成兩方面的嚴重影響,一是數據泄露或被竊造成的數據資產損失,另一方面,由于數據庫系統在IT架構中處于核心位置,入侵者造成數據庫功能影響后,還可能以數據庫為跳板從而向整個局域網發起更大范圍攻擊,造成系統性風險。

由于數據庫漏洞挖掘的技術門檻極高,2016年之前,能夠成功發現并提交數據庫漏洞的技術團隊全部來自國外,以歐美為主。今年,安華金和攻防實驗室國內首次成功提交國際數據庫漏洞,并獲CVE認證,實現了國內安全團隊在此方面的突破;從去年開始,國內權威漏洞平臺CNNVD上,也開始出現國產數據庫漏洞信息,這表明國產數據庫的應用范圍正在擴大,受到安全研究團隊更多關注,國內數據庫漏洞研究能力的大幅提升,有助于提高國內數據庫安全建設的整體水平。

數據庫漏洞屬于軟件漏洞中的一種,主要是被用來突破系統的安全策略。數據庫漏洞往往會影響很大一個范圍,除了影響數據庫自身,還包括數據庫所在操作系統和數據庫所在局域網的整體安全。漏洞的存在和數據庫的使用時間有密切關系,隨著用戶的深入使用,漏洞會不斷被暴露出來,然后又會不斷被系統補丁修補,或在新版本中修復。隨著時間的推移,舊的漏洞會被修復,新的漏洞會不斷出現。漏洞不會徹底消失,而會長期存在。數據庫漏洞影響廣、威脅大,防護者除了積極更新補丁外,還可通過合理配置提高入侵難度的特性。

下面從漏洞時間分布、漏洞威脅分布、數據庫廠商爆出漏洞比例、受影響組件和漏洞類型分類等5個角度總結和分析全球主流數據庫存在的安全漏洞狀況,以總結漏洞發展趨勢,研究結果有助于形成及時應對方法。漏洞信息取自NVD(美國國家漏洞庫)和CNNVD(國家信息安全漏洞庫)及CNVD(國家信息安全漏洞共享平臺)。

1、按威脅類型分布情況分析

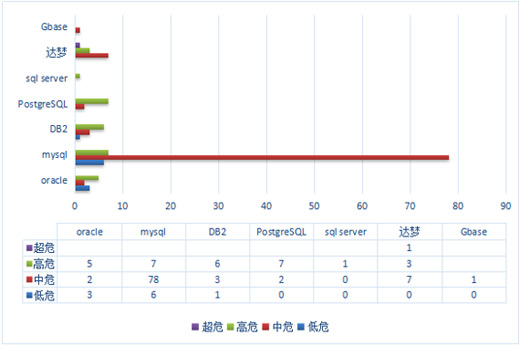

截止2017年12月,NVD發布的被確認的國際主流數據庫漏洞共計124個,其中Oracle 10個、MySQL 91個、Postgresql 9個、Microsoft SQL Server 1個、IBM DB2 10個、Informix3個(其中有2個漏洞來自安華金和攻防實驗室)。其中Oracle被發現的10個漏洞中含4個高危漏洞;MySQL數據庫的91個漏洞中含有7個高危漏洞;Postgresql數據庫的9個漏洞中含7個高危漏洞。截止2017年12月,來自CNNVD和CNVD的國產數據庫漏洞一共11個,全部來自安華金和攻防實驗室,其中達夢數據庫漏洞10個,Gbase1個;達夢數據庫漏洞包括1個超高危、3個高危。

2017年各主流數據庫的漏洞分布情況

按照對數據庫的機密性、完整性和可用性的影響程度,數據庫漏洞可以分成3大類:高危漏洞、中危漏洞和低危漏洞。2017年被確認的135個漏洞中高危漏洞30個,中危漏洞95個,低危漏洞10個。高危漏洞集中分布在Oracle和MySQL中。

2017年各主流數據庫漏洞的危害等級分布

2、按受影響組件屬性分類情況分析

從受影響組件的角度分析:Oracle數據庫的 10個漏洞主要集中于java vm和Core RDBMS中(這三個占新漏洞的80%)。這3個組件中Core RDBMS 是Oracle數據庫的最核心組件。

MySQL數據庫由于代碼開源,加之平行版本較多,因此被發現的漏洞較多。由于MySQL衍生版本較多,雖然未標注但很多漏洞也在衍生版本上存在。用戶需要同樣關注衍生版本的數據庫安全。

Postgresql、DB2總漏洞數量不多,但風險等級較高。云環境具備一定的開放程度,數據庫暴露性增強,這可能給攻擊者提供了利用漏洞的便利性。MySQL和sqlserver在云平臺中占據非常多的份額,云平臺的用戶和云服務商需要將數據庫安全的防護重點集中于這兩類數據庫上。

3、按漏洞的攻擊途徑分類情況分析

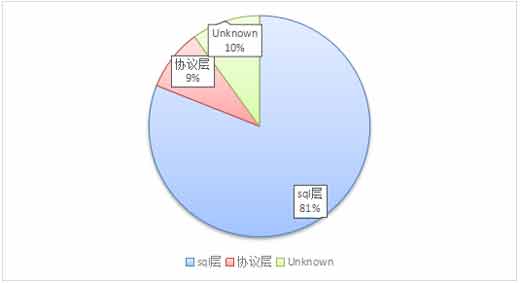

通常漏洞按攻擊途徑劃分為兩類:遠程服務器漏洞和本地漏洞,具體如下圖:

各主流數據庫漏洞的攻擊途徑分布

根據上圖按攻擊途徑的分類可知:遠程漏洞占74%,本地漏洞基本只占17%。而在遠程漏洞中,需要登入到數據庫在SQL層的漏洞遠多于協議層的漏洞。除去不確定的漏洞,SQL層占據了全部漏洞類型的81%,協議層漏洞占據了9%。SQL層的漏洞利用需要通過一組弱口令登入到數據庫中,通過巧妙的字符串組合導致數據庫出現拒絕服務、數據庫泄露、權限提升、操作系統被控制等多種問題。針對數據庫中的SQL層可以采用對問題函數、存儲過程進行權限限制等方式來規避。緩沖區溢出則需要必須進行源碼級別的防守或升級官方補丁才行。

數據庫漏洞攻擊發生的網絡架構分布

數據庫安全發展到現在,權限的控制和輸入的限制是永恒的話題。今年5大主流數據中依然被發現了26個高危漏洞。其中,緩沖區溢出和通訊協議破解的漏洞的總數越來越少,但一旦出現將是數據庫的噩夢。數據庫引擎中的越權訪問、賬號提權、敏感信息泄露侵依舊是漏洞中的主流,基本80%以上的漏洞都屬于數據庫引擎范疇。在數據庫引擎層的漏洞中,今年最常見的漏洞是競態越權。大部分引擎層的漏洞的想要實施是需要一被盜取的數據庫賬號具備一定的權限。所以用戶可以有針對性的對數據庫進行加固。針對數據庫漏洞攻擊的數據庫加固方式可以采用購買第三方產品。但更重要的是要遵循以下原則:

1.用戶權限最小化原則。90%的漏洞攻擊都是需要賬號具備一定的權限。所以請用戶配置數據庫帳號時,給能滿足應用系統使用的最小權限的賬號。任何額外的權限都可能是潛在的攻擊點。

2. 定期安裝數據庫廠商提供的漏洞補丁。根據多年經驗發現95%以上數據庫被黑客入侵。黑客使用的漏洞并不是0day,而是數據庫廠商早已發布過,已經有補丁可用的漏洞。如果由于應用系統等原因無法及時打補丁,也請通過虛擬補丁等技術暫時或永久加固數據庫。

3. 安全配置。70%的數據庫漏洞能被利用的條件除了一定的權限外,還需要數據庫未開啟某些安全配置。數據庫默認安裝下并不會開啟所有安全配置。在充分考慮對應用的影響后,盡可能開啟數據庫自身提供的安全設置將會極大降低被不法分子攻擊的成功率。例如注明的TNS投毒漏洞,其實開啟TNS密碼就可以簡單杜絕。

4. 數據庫功能最小化原則。數據庫本身為了適應足夠多的場景,設計了各種各樣的功能組件。但對于用戶來說,大部分功能組件根本不會使用。建議在綜合應用和運維后,劃定一個使用組件的最小范圍。刪除數據庫中不用的組件。減少數據庫組件可以有效的減少用戶面對的風險面。在一定程度可以規避某些特定組件存在的漏洞攻擊。

回顧這幾年,雖然每年漏洞出現的數量并沒有穩定下降,但數據庫自身出現漏洞的幾率越來越低,漏洞數量不能穩定下降主要和兩點緊密相關:

第一,很多數據庫為了方便用戶擴展了大量接口和功能,新功能在最初的版本總是受到自身漏洞和兼容性漏洞的雙重困擾。

第二,黑客利用漏洞的能力越來越強,以前很多被發現的漏洞其實是無法被利用的,黑客逐漸把其中一部分以前無法利用的漏洞變得可以利用。同時黑客也會特別關注與某些行業,數據庫漏洞攻擊往往也集中在這些行業領域。

最后,也是最重要的,大部分數據庫漏洞攻擊者依然是以獲利為第一目的的。數據庫跟隨業務逐漸從后臺走向前臺;從內網走向外網;從實體走向虛擬(云)。數據庫處于新的環境之中,給黑客帶來了更多入侵的機會。相信本文的這些觀點對大家預測未來的數據庫攻防的形式,以及進一步完善企業及組織的解決方案是有價值的。今年請特別注意MySQL數據庫的安全防護工作。

下載完整版報告:http://www.wallpapic-fi.com/operations/download.html