摘要:本文通過對信息安全攻擊實例中的數據庫安全風險進行分析,結合信息安全等級保護對數據庫安全防護的指導思路,提高信息系統的數據庫安全防護能力。

與很多業務快速發展而忽視了信息安全建設的公司類似,好運公司被黑客卡爾竊取了大量客戶和信用卡信息,而且自己也沒有發現。一段時間后,監管機構發 現大量信用卡欺詐行為,涉案信用卡有一個共同點,曾在好運公司進行過信用卡交易,由此監管機構發現好運公司出現了問題,并通知了好運公司。

好運公司展開內部調查,按照有關法律,好運公司不得不告知信用卡持卡人,并履行相應的賠償。由于卡爾這次信用卡盜竊行為,好運公司蒙受了慘痛的聲譽和經濟損失。

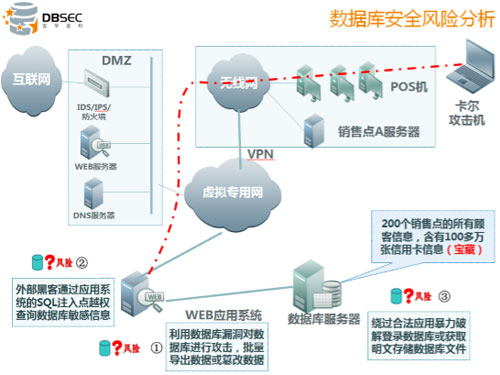

那么在實際的應用中,究竟都存在哪些數據庫安全風險導致敏感信息的批量泄漏?如下圖所示:

風險1:利用數據庫漏洞對數據庫進行攻擊,批量導出數據或篡改數據;

風險2:外部黑客通過應用系統的SQL注入點越權查詢數據庫敏感信息;

風險3:繞過合法應用暴力破解登錄數據庫或獲取明文存儲數據庫文件。

那么好運公司如何在業務快速發展的同時做好信息安全建設呢?下面我們來看下信息系統等級保護有哪些指導性的建議。

等級保護制度是國家信息安全保障工作的基本制度、基本國策,是開展信息安全工作的基本方法,是促進信息化維護國家信息安全的根本保障。《信息安全技 術 信息系統安全等級保護基本要求》對信息系統分等級進行安全保護和監管,五個規定動作:信息系統定級、備案、安全建設整改、等級測評、監督檢查,信息安全產 品分等級使用管理,信息安全事件分等級響應、處置,按照“準確定級、嚴格審批、及時備案、認真整改、科學測評”的要求開展工作。

《基本要求》是階段性目標,《信息系統等級保護安全設計技術要求》是實現該目標的方法和途徑之一,提出“一個中心三維防護”(安全管理中心和計算環境安全、區域邊界安全、通信網絡安全)的安全保護設計技術要求。

數據庫安全在等級保護《基本要求》中的位置是主機安全的一個部分,數據庫的安全技術建設指標是從“主機安全”和“數據安全及備份恢復”中根據數據庫的特點映射得到的。

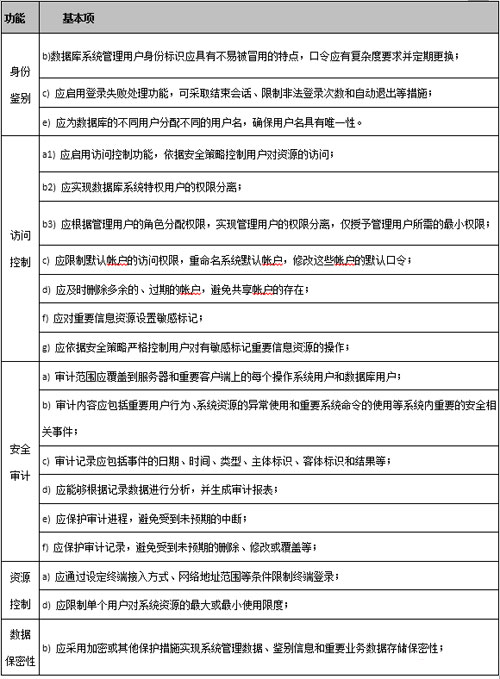

主機安全中的身份鑒別、訪問控制、安全審計和資源控制,數據安全中的數據保密性,都對數據庫安全有具體要求。在等保定級為二級的系統,數據庫安全審計產品是必選設備,同時對三級及以上系統中的關鍵敏感數據安全防護,等保技術指標要求如下:

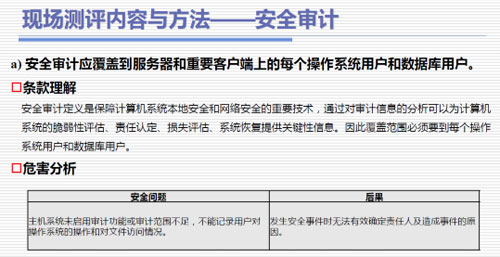

安全審計

要求“對用戶行為、安全事件等進行記錄”。

訪問控制

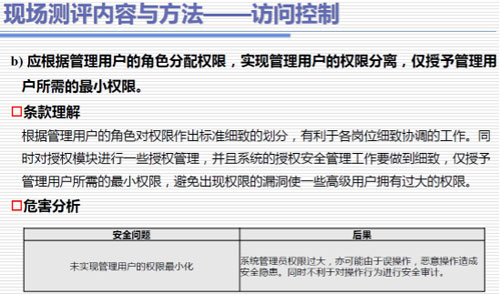

強調了最小授權原則,使得用戶的權限最小化,同時要求對重要信息資源設置敏感標記。

數據保密性

要求“實現系統管理數據、鑒別信息和重要業務數據的存儲保密性”。

Oracle

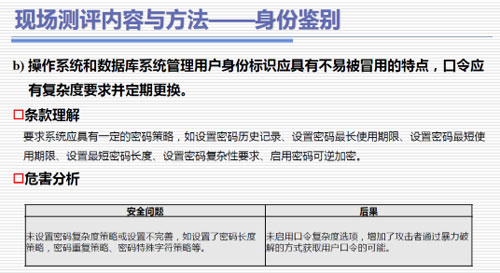

查看是否啟用口令復雜度函數:select limit from dba_profiles where profile=‘DEFAULT’ and resource_name=‘PASSWORD_VERIFY_FUNCTION’;2)檢查utlpwdmg.sql中“-- Check for the minimum length of the password”部分中“length(password)<”后的值。3)或者:查看口令管理制度以及執行記錄,并選擇驗證。

Oracle

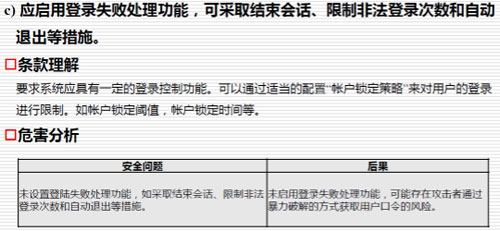

執行命令:select limit from dba_profiles where profile='DEFAULT' and resource_name='FAILED_LOGIN_ATTEMPTS'。

執行命令:select limit from dba_profiles where profile='DEFAULT' and resource_name='PASSWORD_LOCK_TIME' 。

應嚴格限制默認賬戶的訪問權限,重命名系統默認賬戶,并修改這些賬戶的默認口令。

Oracle

登錄驗證sys的口令是否為CHANGE_ON_INSTALL;

登錄驗證system的口令是否為manager;

登錄驗證dbsnmp的口令是否為dbsnmp。

Oracle

1)檢查是否啟用了數據庫自帶安全審計功能:select value from v$parameter where name='audit_trail';

2)或使用第三方的安全審計工具。

3)檢查審計策略,審計范圍是否覆蓋到所有用戶。

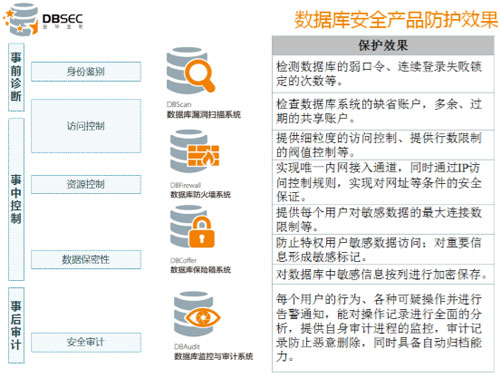

根據數據庫安全防護的不同時機我們分為事前診斷(數據庫漏掃)、事中控制(數據庫防火墻、數據庫保險箱)和事后審計(數據庫監控與審計)。

數據庫漏洞掃描可以通過事前的數據庫安全風險評估,檢測數據庫的弱口令、連續登錄失敗鎖定的次數,檢查數據庫系統的缺省賬戶,多余、過期的共享賬戶,應對等保中對身份鑒別和訪問控制的要求。

數據庫防火墻從網絡層實現數據庫的外圍防御,在發生非法批量導出的操作時,提供細粒度的訪問控制、提供行數限制的閥值控制,可以實現唯一內網接入通 道,同時通過IP訪問控制規則,實現對網址等條件的安全保證,有效解決數據庫訪問控制的問題。在數據庫資源訪問控制方面,可以提供每個用戶對數據庫的最大 連接數等限制,防止數據庫資源由于連接數過大導致服務器宕機。

數據庫保險箱從根本上對數據庫進行安全加固,通過數據庫加密讓數據庫文件中存儲的敏感信息為密文,即使數據庫文件丟失了敏感數據也不會泄漏。通過獨 立權控確保即使有數據庫管理員權限,如果安全管理員不允許訪問敏感信息,也能有效阻止非法查詢和篡改,同時又不會影響DBA對數據庫正常的運維訪問和對沒 有敏感標記明文數據的操作。

數據庫監控與審計是可以審計到每個用戶的行為、各種可疑操作并進行告警通知,能對操作記錄進行全面的分析,提供自身審計進程的監控,審計記錄防止惡意刪除,同時具備自動歸檔能力,覆蓋等保安全審計的要求。

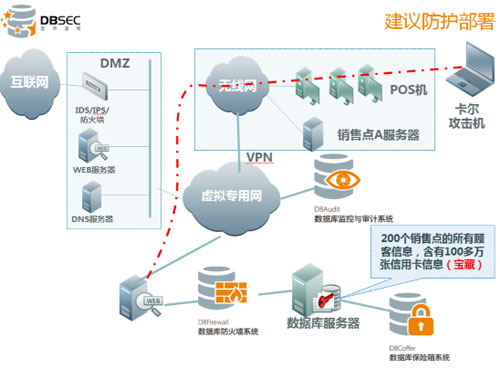

數據庫漏掃系統,接入到可連通數據庫服務器的交換機上,采用旁路部署即可。

實現等保要求的身份鑒別和訪問控制能力:

1)分析內部不安全配置,防止越權訪問:通過只讀賬戶,實現由內到外的檢測;提供現有數據的漏洞透視圖和數據庫配置安全評估;避免內外部的非授權訪問。

2)發現外部黑客攻擊漏洞,防止外部攻擊:實現非授權的從外到內的檢測;模擬黑客使用的漏洞發現技術,在沒有授權的情況下,對目標數據庫的安全性作深入的探測分析;收集外部人員可以利用的數據庫漏洞的詳細信息。

3)監控數據庫安全狀況,防止數據庫安全狀況惡化:對于數據庫建立安全基線,對數據庫進行定期掃描,對所有安全狀況發生的變化進行報告和分析。

數據庫防火墻設備,數據庫防火墻以串接方式部署,串接的部署方式有透明網橋和本地代理兩種。透明網橋模式:在網絡上物理串聯接入數據庫防火墻設備, 所有用戶訪問的網絡流量都串聯流經設備,通過透明網橋技術,客戶端看到的數據庫地址不變。代理接入模式:網絡上并聯接入數據庫防火墻設備,客戶端邏輯連接 防火墻設備地址,防火墻設備轉發流量到數據庫服務器。

1)滿足等保中的訪問控制增強要求

防止來自于內部運維側的高危操作,實現數據的訪問控制增強。

防護:通過限定更新和刪除的影響行數、限定無Where的更新和刪除操作、限定drop、truncate等高危操作避免大規模損失。

2)滿足等保中的資源控制的要求

防護:通過虛擬補丁技術捕獲和阻斷漏洞攻擊行為,通過SQL注入特征庫捕獲和阻斷SQL注入行為。

防護:限定數據查詢和下載數量、限定敏感數據訪問的用戶、地點和時間。

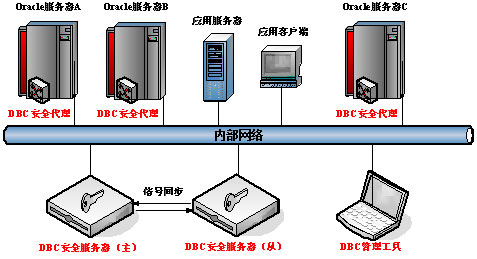

數據庫保險箱設備包括三個子系統,安全代理子系統安裝在數據庫里,安全服務子系統一般使用兩臺設備,以主從的方式部署,安全管理子系統安裝在安全管理員使用的終端上。

如下部署圖所示。

1)實現等保中數據存儲保密性要求

防護:將信用卡信息和顧客信息按列加密存儲,防止數據庫文件丟失導致的明文數據泄漏。

2)實現等保中訪問控制的要求

防護:通過獨立權控確保即使是數據庫管理員在沒有安全管理員的許可下也不能訪問敏感數據。

防護:合法應用程序綁定,有效識別前臺web應用程序。

數據庫監控與審計設備,在虛擬專用網上,通過交換機鏡像流量的方式旁路部署,對現有網絡性能零影響。

實現等保要求的安全審計能力,提供對所有數據訪問行為的記錄,提供事后追蹤分析工具,對違規操作通過短信和郵件及時向安全管理員告警。

等保實施的目的就是要提高信息系統的安全防護能力,好運公司如果在業務快速發展的同時,也能按等保的要求注重信息安全建設,極有可能避免慘痛的聲譽和經濟損失,信息安全建設與快速的經濟發展之間是相輔相成的關系。