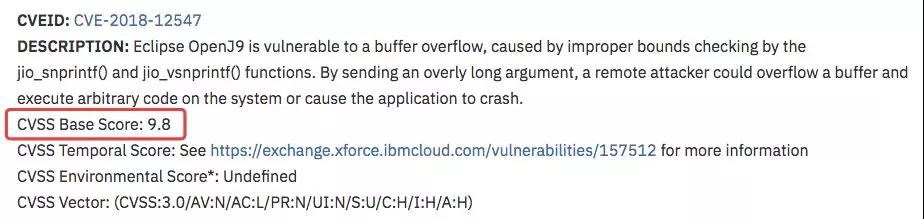

經過1年多漫長等待期,由安華金和攻防實驗室在2018年提交給IBM的OpenJ9漏洞終于完成修復,IBM已推出補丁。鑒于此漏洞(CVE-2018-12547)影響IBM產品多達400+,且攻擊復雜度低、危害大,CVE給出了高達9.8的漏洞危害評分!安華金和特此向廣大用戶告警,提醒OpenJ9用戶及時下載IBM官方最新補丁。

OpenJ9是IBM自1997年以來一直主推的高性能JVM產品,是IBMJava產品中的核心組件,幾乎所有IBM成熟產品都依賴于OpenJ9,因此僅IBM自主產品就有419款受到此漏洞影響,具體列表見下方鏈接:https://exchange.xforce.ibmcloud.com/vulnerabilities/157512

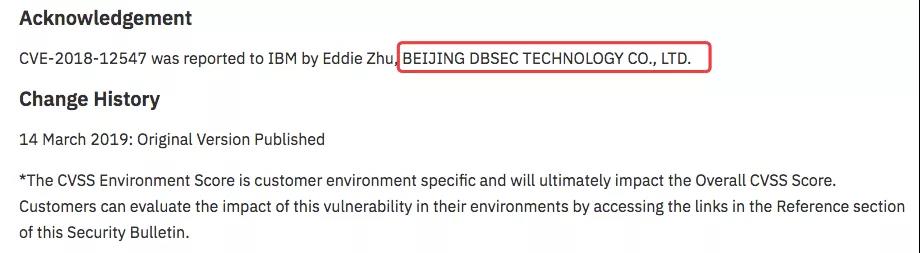

更可怕的是,不僅IBM的全線產品依賴OpenJ9,因其在2017年已開源,無數追求性能的第三方流行軟件也都開始使用OpenJ9。而現在,我們有理由相信該高危漏洞可影響的主流產品已超1000款。對于安華金和所提供的重要幫助,以及其在安全研究方面的不懈努力與積極貢獻,IBM也通過公告進行了特別感謝。

一、漏洞概要

更多漏洞詳細信息請參閱IBM 2019年6月30日官方發布的公告信息:

https://www-01.ibm.com/support/docview.wss?uid=ibm10875132

二、漏洞影響

該漏洞屬于緩沖區溢出漏洞,出問題的是OpenJ9的基礎函數jio_snprintf()和jio_vsnprintf(),由于缺乏對參數長度的嚴格檢查,導致使用特定的POC可以執行任意命令甚至獲得操作系統root權限。

三、防范措施

建議用戶升級OpenJ9升級到最新版本。同時安華金和數據庫安全評估系統最新版本也可以檢測該漏洞。建議安華金和數據庫安全評估系統用戶升級到最新版本檢查并修復此漏洞。沒有購買該系統的用戶請掃描下方二維碼,下載腳本進行本地檢測。