前文中,對企業內部面臨的各類數據安全風險進行了梳理分析。本篇里,我們將聚焦“對癥下藥”,結合“產品與方案”,介紹構建企業內部數據運維安全管理工作的解決思路。

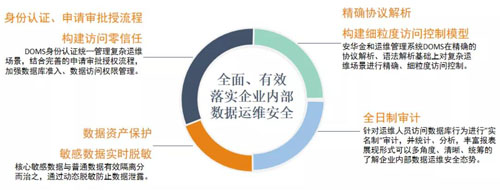

今天,企業內部數據安全普遍存在諸多安全風險,除需具備協議解析等核心技術能力之外,還應結合企業實際數據運維場景,通過“身份管理、事前規范授權流程、事中訪問控制及事后追溯”等方法,有效落實企業內部數據運維安全管理工作。為此,安華金和提出“構建安全架構五元組方法論”,即:

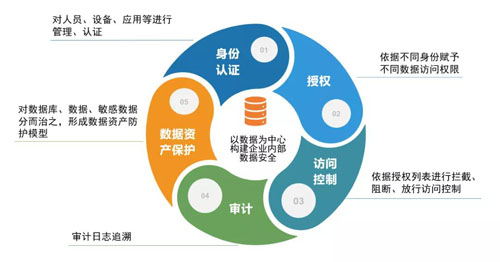

1、身份認證

通過身份交付和身份認證,確定訪問來源的用戶主體是誰。

2、授權

授予某些用戶主體“允許或拒絕訪問數據庫資產”的權限,形成用戶主體、數據資產與訪問權限三者之間映射關系的授權列表。

3、訪問控制

通過控制手段,依據授權列表,實現訪問過程中的阻斷、攔截、放行,構建細粒度訪問控制模型。

4、審計

形成事件追溯日志。

5、數據資產保護

將數據資產分級,針對不同級別的“數據庫、普通數據、敏感數據”等數據資產施以相應的保護,真正實現分而治之。

安華金和DOMS數據運維安全架構五元組

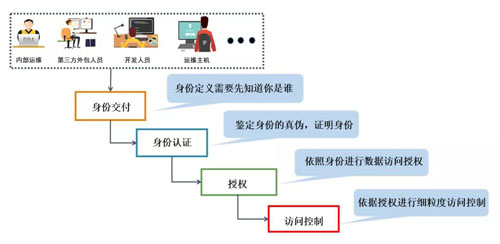

1、身份認證

面對企業內部復雜的運維場景,DOMS提出運維身份認證的概念,首先將身份認證作為構建數據運維管理的第一步,包括身份交付、身份認證兩部分,目的是梳理出企業內部涉及的運維場景全部納入DOMS管理的范圍內,并賦予對應的運維身份,為后續的授權和訪問控制打好基礎。

(1)身份交付統一管理復雜數據運維場景

DOMS對于運維身份的理解,不僅局限于運維人員,而是結合企業內部實際運維工作場景,將應用程序、運維主機、數據庫訪問工具、應用服務器、以及高權限數據庫賬戶、普通數據庫賬戶等納入到運維身份管理范疇。通過身份交付梳理出復雜的運維場景,并通過身份定義賦予這些運維身份對應的屬性,包括:運維人員姓名、工號、部門、終端PC機的IP地址、MAC地址、主機名稱、工具名稱等;以上屬性,正是DOMS通過運維身份進行訪問控制的重要判斷依據之一。

身份類型與對應定義的屬性舉例

除此之外,DOMS的運維身份還可與企業內部現有的用戶管理平臺(如LDAP、AD域等)進行對接,將企業內部上崗、下崗、部門變動等帶來的賬號變動同步到DOMS,并實現簡易化管理與自助服務請求。

(2)身份認證創建訪問零信任

DOMS通過“身份認證”功能在每個運維身份、用戶、資產和數據交換過程中創建訪問零信任,目的是將數據的訪問權限進行收斂,集中管理,防止高權限用戶濫用。

通過硬Ukey、軟證書、Web頁面認證、雙因素認證等工具,將上述所有定義的運維身份進行唯一標識,在數據訪問過程中進行身份認證,并與DOMS的訪問控制策略交互;認證通過后,根據授權列表實現數據庫準入、細粒度訪問控制等管理。

我們把運維訪問場景比作去動物園,購買門票就是身份交付,刷票進園就好比是身份認證,只有手握門票的人才能夠有資格入園觀光;而入園后,能看園區內哪些景點,觀看哪些動物,就要看所持門票賦予的資格了,即下面要詳細介紹的授權與訪問控制。

DOMS運維身份、授權、訪問控制邏輯關系

2、授權

(1)依據運維身份授予數據資產訪問權限

授權的目的是將運維身份、數據資產、訪問權限三者建立映射關系,使得所有數據訪問權限能夠按照運維身份恰如其分的進行分配,實現對運維工作的最小化權限劃分,包括數據庫用戶名、密碼的統一管理以及授權下發,并會對授權流程進行規范化的申請、審批,只有審批通過后,才有權限執行具體的SQL語句、訪問操作。

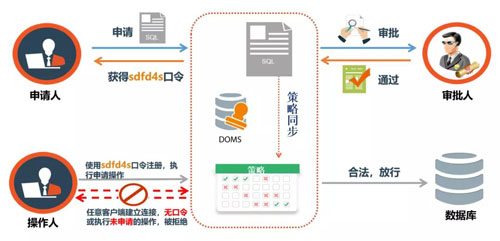

(2)數據庫用戶名密碼統一管理、授權

DOMS會為企業提供數據庫用戶名、密碼統一管理能力,目的是防止運維過程中泄露密碼以及運維人員隨意創建數據庫用戶。主要依托的是安華金和獨立研發并獲取專利的“密碼橋”技術,DOMS根據運維身份直接授權或經過申請、審批的流程,將DOMS創建的一套“虛假的數據庫用戶名、密碼”來替代數據庫真實的數據庫用戶名、密碼,進行數據庫登陸,并在創建初期同時進行運維身份的定義,所以登陸數據庫的同時還會進行身份認證,若在授權的范圍內才可成功登陸數據庫。此外,由于安華金和的“密碼橋”技術是基于秘鑰計算方式實現的,所以DOMS可與客戶現有密碼管理平臺對接,實現一套賬號無縫銜接登陸數據庫,并進行認證。

(3)通過“申請審批”規范運維授權流程

對于運維管理,最重要的一步就是預前處理,通過規范化的授權流程,提前將風險縮小到可控范圍內。DOMS提供的申請、審批流程,在運維人員對重要SQL語句、SQL腳本、核心數據執行訪問前,必須先通過“申請提出工單,并經過負責人審批通過后”,才可獲得執行權限,否則會被攔截、阻斷。這一事前干預處理,能夠大大減少運維操作中經常出現的誤操作(no where全表更新)、高風險操作(delete、truncate數據批量刪除)、泄露數據(expdp數據批量導出)等問題,并提供與企業現有ITSM、OA等系統的標準對外接口,從而實現面向不同平臺的統一申請及審批操作流程。

DOMS申請審批流程示意圖

3、訪問控制

DOMS首先從網絡部署層面出發,以數據庫為中心進行 “代理部署”;同時,在“數據庫本地建立訪問控制”,通過“兩手抓”的方式建立全面、無死角的運維網絡鏈接控制。之后,依據運維身份進行數據庫級的準入控制,繼而進行實例、表級訪問控制,最后細粒度達到字段級、數據級訪問控制。通過層層把關、逐步認證,最終構建一個全面的、細粒度的訪問控制模型。

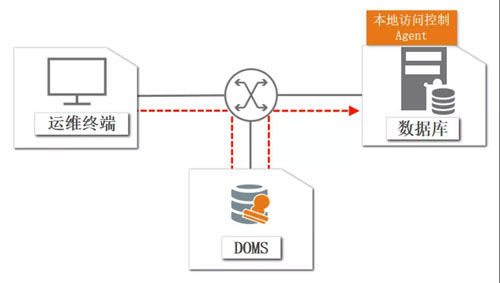

(1)代理部署+本地訪問控制

以數據庫為中心,DOMS進行代理部署,從根本上解決運維人員直接接觸數據庫的問題。所有的訪問源通過訪問DOMS的代理IP、PORT來替代真實的數據庫IP、PORT;DOMS則通過“代理劫持+轉發”的技術實現訪問控制。此外,為防“繞過”,DOMS還支持在數據庫本地安裝插件以實現本地訪問控制的功能,從而達到“無后門”式全面承接運維管控工作的能力,無論是普通權限還是高權限都將被納入到DOMS統一的訪問控制管理內。

DOMS“代理部署+本地訪問控制”部署示意圖

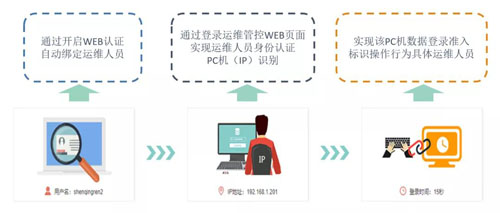

(2)數據庫準入

DOMS采用雙因素、WEB認證以及上文所述的密碼橋等技術手段,實現了數據庫級的身份認證;認證通過后,才僅允許合法的、可信任的人或設備接入數據庫,即實現數據庫準入;并實時檢測密碼猜測和密碼泄露風險,全面防御密碼攻擊,構建數據庫“第一道”防御體系。

WEB認證實現數據庫登陸準入

(3)構建細粒度訪問控制模型

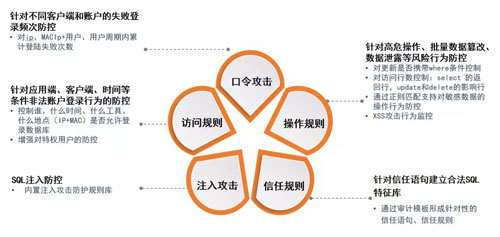

DOMS以協議解析技術為基礎,從全流量中抽取出SQL語句、表對象、字段、操作類型(DDL、DCL、DML等)、訪問源、訪問目標等信息,依據這些細粒度元素創建多種類型訪問控制規則,DOMS的訪問控制規則類型如下:

DOMS訪問控制規則類型

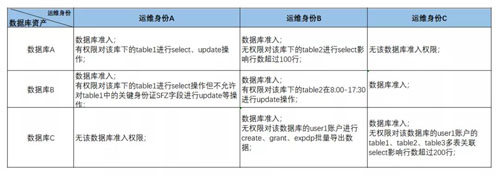

在不同的運維場景下,通過身份認證識別出針對不同運維身份所授予的數據訪問權限后,DOMS會按照事先配置的訪問規則準確執行阻斷、攔截、放行等控制動作,達到依據運維身份授權構建細粒度訪問控制模型的目的。

DOMS依據運維身份構建數據資產細粒度訪問控制矩陣模型

4、審計

(1)“實名化”審計用于事后追溯

對于數據庫的運維操作行為,企業必須進行全面的日制記錄用于事后追溯。DOMS基于數據庫協議,結合身份認證手段,將每一個數據運維操作都標識到具體的運維人員,即“是誰在什么時間、以哪個客戶端IP、通過哪個數據庫用戶、訪問了哪個數據庫、執行了什么sql語句”等等,這樣經過“實名化”的每一條sql語句和每次一數據庫訪問操作行為,都是風險事后追溯一組無法推翻的、完整的證據鏈。

DOMS“實名化”操作日志記錄

(2)審計日志統計分析內部數據運維風險

DOMS基于審計日志,以運維人員、觸發風險top、會話、SQL等維度進行統計分析,形成展示界面及報表,為日后企業內部數據的整體運維管理工作提供有效依據。

5、數據資產保護

(1)敏感數據與普通數據的運維分而治之

數據資產保護,首要就是將普通數據與敏感數據的安全訪問管控能力進行有效隔離,針對不同數據進行不同的處理。除上述細粒度訪問控制模型外,還需要針對核心敏感數據資產實現訪問過程中的實時動態脫敏,以確保不同用戶具備不同的敏感數據訪問權限,從而達到敏感數據與普通數據在運維過程中的“分而治之”。

(2)敏感數據資產梳理

DOMS敏感數據資產梳理能力,是從企業內部龐大的數據資產中有效梳理出敏感數據的所在位置,達到“庫—>表—>字段級”的細粒度,以整體展現敏感數據的分布情況,從而為構建敏感數據訪問控制、動態脫敏等防控能力打下基礎。

(3)敏感數據動態脫敏

DOMS為防止企業核心敏感數據資產的泄露,可提供敏感數據在訪問過程中的實時動態脫敏能力,脫敏的同時也支持敏感數據細粒度訪問控制,還可通過申請審批流程獲取訪問授權。除此之外,結合身份認證手段,達到針對不同的訪問運維身份實現不同的脫敏效果,保障敏感數據資產安全。

DOMS依據不同運維身份脫敏不同效果示意圖

面對企業內部數據安全存在的風險,安華金和DOMS以訪問控制為手段,以運維身份為抓手,以流程為規范,制定適當的訪問決策,并允許風險/合規管理人員權限分離,快速識別違規行為,幫助確定風險區域和訪問優化,提供針對風險用戶及其行為清晰直觀的視覺洞察與審計能力。

此外,安華金和可提供DOMS與堡壘機聯動的整體解決方案,通過將訪問來源定位到堡壘機訪問的真實自然人,達到針對真實自然人的訪問控制和審計,實現從網絡層到數據層,全面、有效落實企業內部數據運維安全。